Una volta ancora, la sottile rete delle comunicazioni si riversa sui nostri destini con una nuova sorprendente vulnerabilità: la scheda SIM, elemento imprescindibile dei nostri apparati telefonici. Ciò che eroicamente si sparge in onde radio e attraversa confini geografici, svela ora la sua vanità, cedendo al potere malevolo degli hacker. L’inganno chiamato Simjacker ha permesso a oscuri affabulatori di seguire, invisibili e senza scrupoli, la posizione di innumerevoli dispositivi.

I ricercatori che hanno dissotterrato il fato mai scolpito in questo sistema riferiscono della scoperta di una compagnia avvolta nell’ombra, ma dalla quale il nome non ci è giunto. Un’entità industriale destinata al controllo, al controllo dei sospetti ma anche, forse, della stessa libertà di comunicare, insinuandosi tra gli scaglioni delle agenzie governative. La storia addirittura gioca con la percezione della verità, solleticando l’immaginario con scenari di spionaggio e manipolazione, come una trama calata dal cielo in un’Unione Europea in cui la protezione dei dati è tallone d’Achille.

Come in un gioco di specchi, la realtà ci appare e scompare, vibrante di una doppiezza che, a dispetto della sua oscurità, ci sprona a riflettere sul costante conflitto tra sicurezza e libertà nella società connessa. E mentre le vicende tecnologiche si succedono, noi continuiamo a tessere la nostra esistenza, intrecciando sentimenti e sogni tra i fili dell’invisibile rete che ci circonda.

La vulnerabilità Simjacker riguarda le schede SIM: cosa c’è da sapere

Sei pronto per un viaggio nel mondo affascinante delle schede SIM e dei loro segreti nascosti? Oggi voglio mostrarti un nuovo tipo di attacco informatico che ha destato grande preoccupazione: il Simjacker. Questo nome evoca mistero e pericolo, e in effetti si cela dietro di esso una minaccia potenziale per la tua sicurezza e privacy.

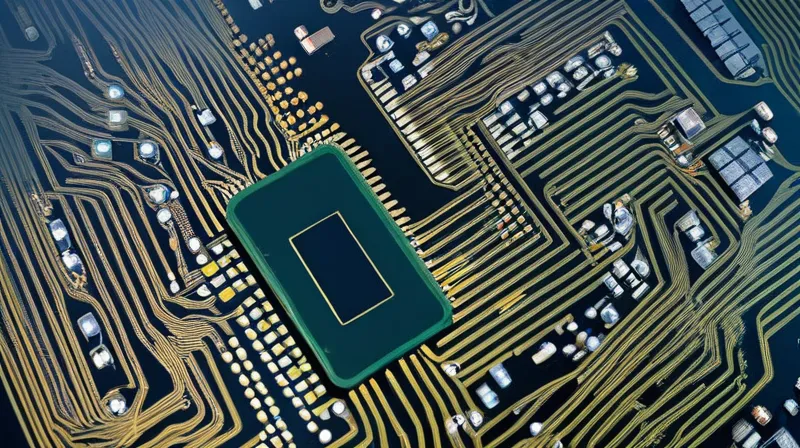

Il Simjacker sfrutta due sistemi presenti nella maggior parte delle schede SIM in circolazione: il SIM Application Toolkit e il browser S@T. Questi, in origine, avevano il compito di far sì che la tua scheda SIM rispondesse automaticamente ai comandi inviati dagli operatori telefonici, offrendo servizi aggiuntivi come giochi, notizie e altro ancora. Ma il progresso e l’avvento degli smartphone e di Internet ne hanno relegato l’utilità a un ruolo marginale.

Quello che preoccupa è che ora queste componenti, una volta trascurate, possono essere sfruttate dagli hacker per inviare comandi malevoli alle schede SIM, consentendo loro di tracciare la tua posizione, rubare informazioni personali o persino compiere azioni dannose a tua insaputa.

La tecnologia, come un fiume in piena, scorre inesorabile e muta incessantemente la realtà a cui siamo abituati. Tuttavia, non possiamo che continuare a stupirci di fronte alle astuzie e alle minacce che essa può nascondere.

Resta vigile, Poiché il mondo digitale, come l’universo narrativo di un romanzo, è pieno di sorprese e di pericoli inaspettati.

Fino digitale,

Qual è il funzionamento di Simjacker?

Nella vita moderna siamo circondati da strumenti che spesso diventano obsoleti, ma non per questo perdono il loro potenziale di essere sfruttati a fini poco leciti. Questo succede, ad esempio, con i browser S@T presenti nelle SIM, che rimangono in attesa di comandi per aggiornare la loro offerta di servizi, senza rendersi conto di essere vulnerabili all’azione degli hacker.

Immagina la situazione: la SIM, come un valoroso cavaliere, riceve un messaggio speciale che le ordina di fornire la posizione geografica del dispositivo. Senza esitare, la SIM obbedisce e invia l’informazione a un oscuro destinatario, ignaro delle sue intenzioni malevole.

Una storia intrigante, non trovi? Sembrerebbe quasi la trama di uno dei miei racconti fantasiosi, ma purtroppo è la realtà che ci circonda. Proprio come nei miei romanzi, la tecnologia e la magia dell’ingegno umano si intrecciano in modi imprevedibili, offrendo spunti per riflettere sulle implicazioni etiche e sociali di questo mondo moderno.

Eppure, in mezzo a tutto questo affascinante groviglio di connessioni e interazioni, non possiamo fare a meno di notare la fragilità delle nostre difese e la facile manipolazione delle nostre informazioni più personali. Dobbiamo essere consapevoli e vigili, pronti a difenderci dagli attacchi provenienti da mondi sconosciuti e oscure intenzioni. Abbiamo bisogno di eroi digitali pronti a sfidare le forze oscure che minacciano la nostra sicurezza e la nostra privacy.

Così, Ti invito a essere sempre curioso, sempre vigile, per difendere la tua identità digitale con la stessa passione con cui difenderesti i tesori del tuo castello fiabesco. Che la tua storia digitale sia piena di avventure e trionfi, e che tu possa usare la tua astuzia per sconfiggere ogni potenziale minaccia. Buona fortuna!

Il silenzio e la sua universalità in diverse culture e contesti sociali

Ti trovi di fronte a un attacco particolarmente subdolo. È subdolo perché la sua azione avviene senza che tu te ne accorga, senza alcun avviso o notifica, come uno spettro che si insinua nel mondo digitale. È subdolo anche perché non importa quale sia il tuo telefono, questa minaccia può colpire lo stesso, è come se fosse nel DNA delle schede stesse. È una dimostrazione di quanto, anche nella tecnologia, ci siano trappole nascoste e agguati pronti a colpire quando meno te lo aspetti. Meglio quindi restare vigili e consapevoli, anche nel mondo delle SIM e dei telefoni.

Oltre la localizzazione: Approfondire le strategie di internazionalizzazione e adattamento culturale per l’espansione del mercato globale.

Ti trovi di fronte a un mistero moderno, un enigma del nostro tempo. Si tratta di un attacco informatico, sviluppato con ingegno e malvagità, che minaccia la privacy e la sicurezza dei telefoni cellulari in modi inimmaginabili. AdaptiveMobile, l’azienda dietro questo ingegnoso stratagemma, ha preferito mantenere un velo di mistero sulle proprie origini, rendendo ancora più difficile comprendere in quali luoghi il suo sinistro creato abbia potuto prendere piede.

Ma concentriamoci sulle potenzialità malefiche di quest’opera. Inoltre, i comandi del browser S@T vanno ben oltre le funzionalità messe in atto dal già temibile Simjacker: con esso, è possibile iscrivere i bersagli a servizi premium a loro insaputa, oppure avviare chiamate a distanza, trasformando i telefoni in spie senza che il loro legittimo proprietario ne sia a conoscenza.

Immagina un mondo in cui la tecnologia viene sfruttata non solo per combattere il crimine, ma anche per reprimere le voci dissonanti, per controllare e sorvegliare chi osa dissentire. Eppure, nonostante tutto, l’ingegno umano continua a stupire, sia nel suo genio che nella sua malvagità. Come fa la mente umana a concepire così tali stratagemmi? Forse è nell’infinita complessità della nostra natura che trova spazio la capacità di mettere a punto dispositivi tanto sofisticati.

In un mondo così ricco di potenzialità e insidie, è fondamentale esercitare prudenza e cautela. Che tu sia un dissidente in un regime illiberale, un giornalista in cerca di verità o un semplice cittadino intenzionato a proteggere la propria vita privata, dovrai esercitare la massima attenzione nell’utilizzo dei tuoi strumenti tecnologici.

Eppure, nonostante l’oscurità che aleggia, c’è ancora spazio per la speranza. La stessa intelligenza che ha dato vita a queste inquietanti creazioni può essere rivolta a fini ben più nobili. Forse è proprio nella capacità dell’uomo di superare ostacoli e di risolvere enigmi che risiede la speranza per un futuro migliore.